< Cloudtrail >

1) cloudtrail 에서 추적생성 (로그기록을 s3 버킷에 저장)

2) cloudwatch 로그그룹에서 지표필터생성(e.g. s3버킷을 필터링할것이다.)

3) cloudtrail log , cloudwatch 통합하기

4) SNS 이벤트 등록하기 (경보생성) -> 조건을 주고 그 조건에 해당하는 이상경보를 이메일이나 문자로 전송하는 역할

(e.g. s3에서 1개이상의 움직임을 보인다면(cloudtrail log에서감지) 이메일을 보내 알려라)

< Athena >

아테나를 통해 cloudtrail s3버킷에 저장된 로그기록을 쿼리해서 분석할수 있다.

ex) 지난 7일동안 사용한 user들의 리스트

< Config >

특정 규칙을 지정해주고 규칙에 반하는 리소스들을 확인가능

e.g.)

- cloudtrail-enabled : CloudTrail 기능이 켜져있는지 확인합니다.

- ec2-instance-in-vpc : EC2 인스턴스가 VPC 에 연결이되어 있는지 확인합니다.

- s3-bucket-versioning-enabled : S3 버킷의 Versioning이 enable 되어있는지 살펴봅니다

아래 대시보드 캡쳐에서 규칙은 위의 3가지 예와 같은 것들 / 리소스는 해당 규칙에 부합하는 모든 리소스들

특정 규칙에 부합하는 모든 리소스가 규칙에 만족하면 해당 규칙은 초록색으로 규칙준수 표시로 바뀐다.

(e.g. s3안의 모든 bucket 들, EC2 인스턴스들이 모두 리소스에 해당 / s3의 모든 버킷(리소스)이 version 활성화되면 s3-bucket-versioning-enabled의 규칙은 초록색으로 규칙준수 상태표시)

< Inspector >

인스턴스 검사를 위해서 Agent 설치가 필요 but inspector 는 이미 설치되어있음

설치해서 들어가서 보면 다음과같이 보임. 위험도를 필터링해서 사용할수 있음.

< Macie >

민감한 데이터를 퍼블릭으로 오픈된 S3 에 올렸을경우 보안에 문제가 생길수 있음

S3 버킷을 스캐닝해서 위험도가 높은 데이터를 추려서 보여줌

e.g. 탐지해줄 버킷을 지정한다음 작업을 생성하면 아래처럼 민감한 데이터의 경우 위험하다고 경고해줌. pem 키나 개인정보를 저장할경우 위험도는 HIGH 로 뜬다.

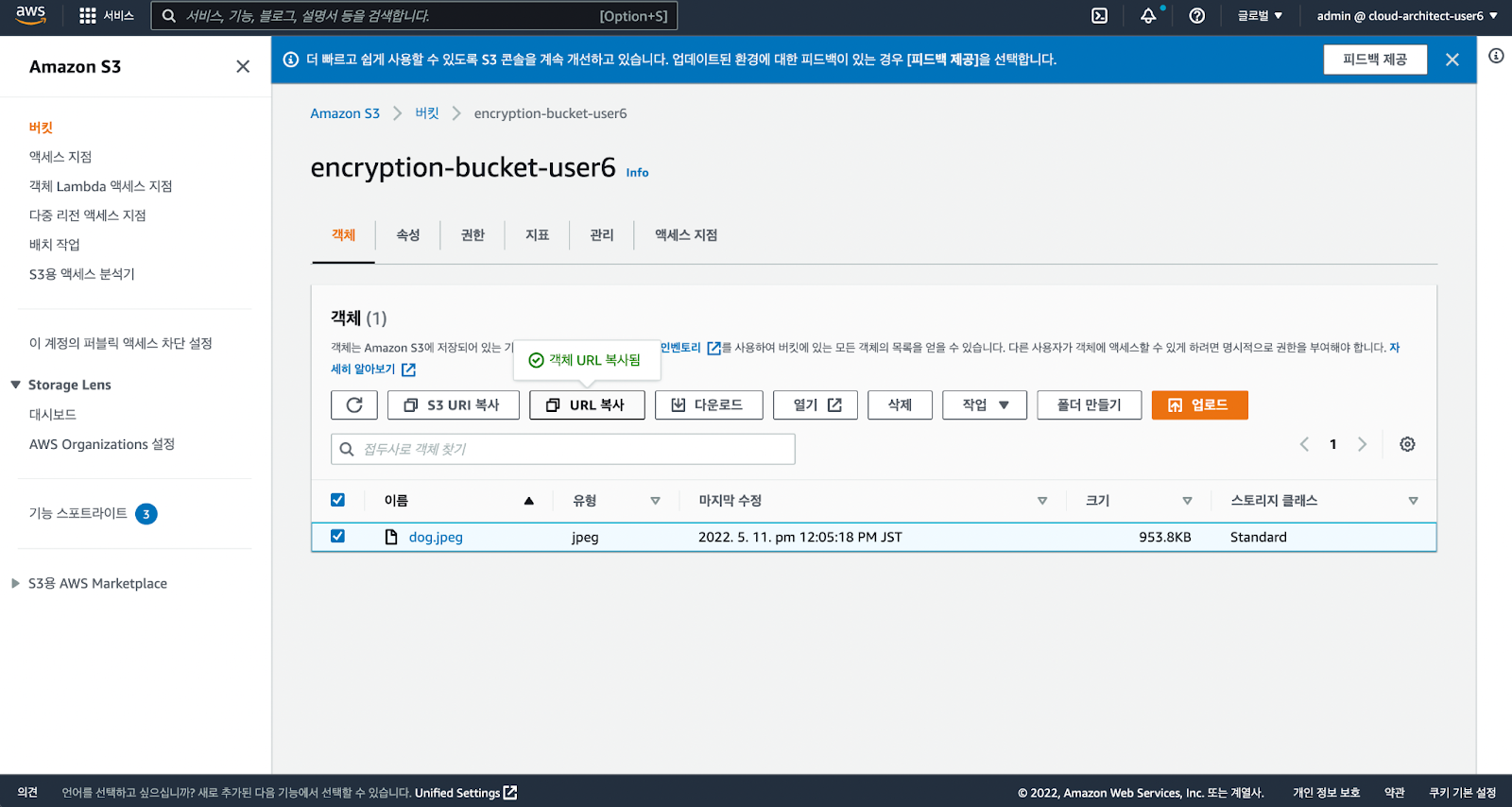

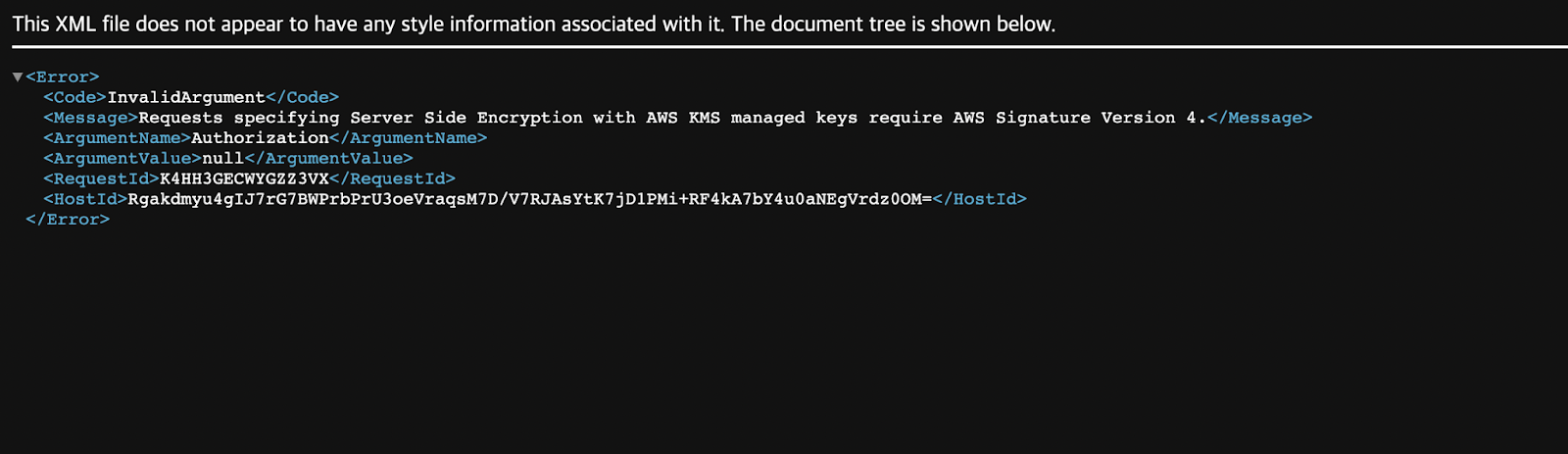

< KMS >

kms 설정해준 버킷의 경우 안에 들어있는 내용물을 보기위해 링크로 접근하면 거부된다. 에러발생하는게 정상. 파일자체는 공개접근이 가능하게 세팅해주어도 객체를 복호화해줄 키가 없어서 에러가 발생함.

'<Cloud> > AWS' 카테고리의 다른 글

| AWS Sagemaker Studio Data Wangler 실습 (0) | 2022.12.27 |

|---|---|

| [EC2 CLI] aws ec2 run-instances (0) | 2022.07.11 |

| AWS ECS 간단이해 (0) | 2022.05.18 |

| Lamdba Cold start 예방하는 방법 2가지 (0) | 2022.05.18 |

| EC2 VPC 올인원 한방에 생성하기 + 개념정리 (0) | 2022.05.18 |